Es geht um IAM und nicht um Passwörter

Wenn man sich mit Cyber-Security beschäftigt, ist Zero Trust kaum noch zu übersehen. Das Konzept steht heute im Mittelpunkt zahlreicher Unternehmen und ist weit mehr als nur ein Modewort.

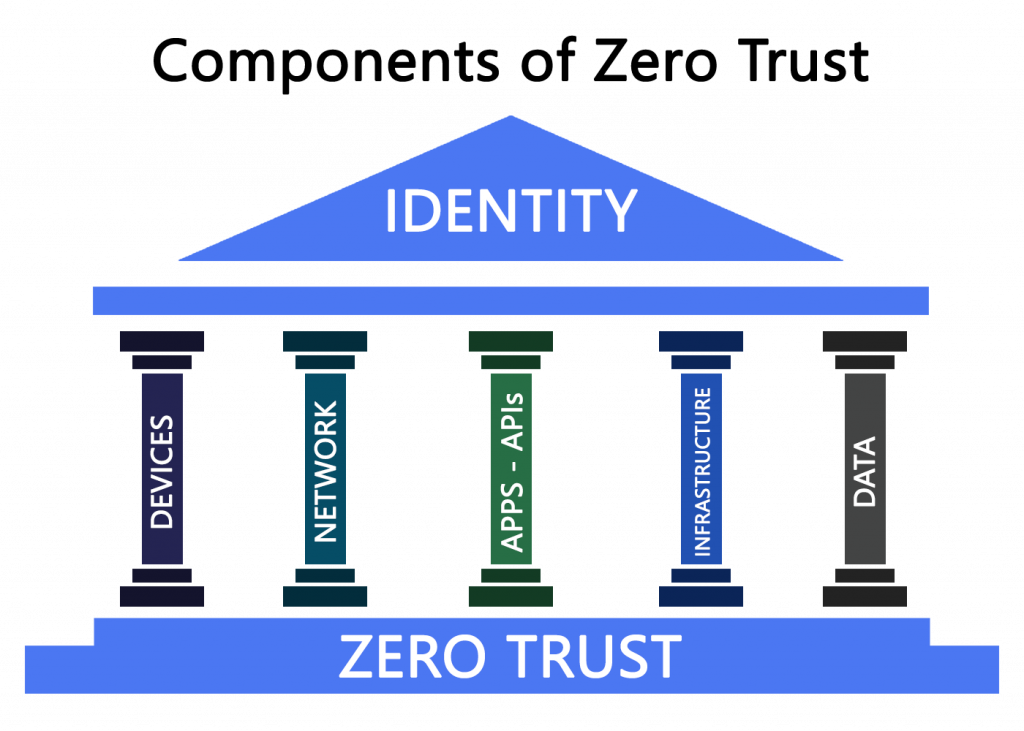

Es hat mit fast allen Bereichen eines Unternehmens zu tun. Es gibt aber eine Komponente, die für Zero Trust besonders wichtig ist. Der Titel dieses Artikels lässt es bereits vermuten: Es geht um die digitale Identität und das Identitätsmanagement. Genau zu wissen, wer mit welchem Gerät auf das Unternehmensnetzwerk zugreift, ist das A und O für den Schutz von Systemen und Daten.

Es ist an der Zeit, über das Passwort hinauszugehen

Wie also sichert man die Zugriffe und kontrolliert, wer sich Zugriff verschafft? Klar, mit Benutzername und Passwort. Die Credentials fungieren gleichsam als Identifikation sowie als Absicherung.

Die Wahrheit aber ist, Passwörter leisten keinen guten Schutz. Sie können relativ leicht gestohlen und kompromittiert werden können. Hervorragende, extrem schwer zu erratende Passwörter können zwar viel schwerer geknackt werden, aber gestohlen werden können sie trotzdem.

Die Angriffsmethoden sind immer raffinierter geworden. Sobald Angreifer eingedrungen sind, bewegen sie sich frei durch das Netzwerk und erbeuten Anmeldedaten, bauen Hintertüren ein und verschaffen sich ständigen Zugang, um weiterhin wertvolle Daten abzugreifen und Malware zu verbreiten.

Multi-Faktor-Authentifizierung

Mit der Eskalation von Cyberangriffen in den letzten Jahren wird der Netzwerksicherheit mehr Aufmerksamkeit geschenkt. Cyber-Security ist als Verantwortungsbereich von der IT in die GL aufgestiegen. Doch der Schritt über die Basisauthentifizierung hinaus ist für viele Unternehmen noch keine Realität und auch Single-Sign-On (SSO) ist noch weitaus nicht überall eingeführt.

Der Beweis dafür ist die scheinbar endlose Liste der passwortbasierten Sicherheitsverletzungen, die wir täglich im Internet finden. Viele Unternehmen versuchen zwar, die mit Passwörtern verbundenen Risiken zu verringern, indem sie die Zwei-Faktor-Authentifizierung (2FA) oder Multi-Faktor-Authentifizierung (MFA) einführen. Das verspricht eine deutliche Verbesserung der Sicherheit und das ist auch korrekt, aber es gibt Unterschiede.

Die Sicherung durch eine Textnachricht per SMS oder per E-Mail mit einem sechsstelligen Verifizierungscode zum Beispiel stellt ein Risiko dar, wenn ein böswilliger Benutzer bereits Zugriff auf die E-Mail oder Telefonnummer eines Mitarbeiters hat.

Fortschrittlichere MFA-Frameworks können keine 100%ige Sicherheit garantieren, da die Gerätebiometrie die Identität eines Benutzers nicht wirklich nachweisen kann. Und wenn MFA nicht funktioniert oder eine Person aus irgendeinem Grund die Multi-Faktor-Authentifizierung nicht durchführen kann, gibt es Ausweichoptionen wie einen einmaligen Textcode (One-Time Password), der eine weitere Angriffsmöglichkeit bietet.

Wie also kann ein Unternehmen die aktuellen Sicherheitsprobleme angehen und mit Hilfe des Zero-Trust-Frameworks felsenfeste Sicherheit erreichen?

Besser geschützt durch Fokus auf digitale Identitäten

Klar ist, dass das Zero-Trust-Framework auf der Idee basiert, dass man immer verifiziert und ständig überprüft. Im Bereich der Identität beinhaltet Zero Trust Dinge wie die Überprüfung des physischen Standorts einer Person, der Geräte-ID oder gültiger Zertifikate bei der Anmeldung. So kann festgestellt werden, wenn die Anmeldung von einer anderen IP-Adresse oder zu einer ungewöhnlichen Zeit erfolgt. Solche Dinge signalisieren, dass möglicherweise etwas nicht in Ordnung ist und das Unternehmen kann den Zugang verweigern, bis das Sicherheitsteam einen genaueren Blick darauf geworfen hat.

Sowas ist im Grunde auch Multi-Faktor-Authentifizierung, aber sie ist einen Schritt weiter gedacht. Kontextabhängig und lernfähig und vor allem benutzerfreundlich! Die Checks laufen im Hintergrund ab, ohne dass die Benutzerin etwas davon bemerkt und ohne, dass sie sich durch zusätzliche Faktoren navigieren muss.

Um Zero Trust zu erreichen, sind zahlreiche Tools, Technologien und Prozesse erforderlich und irgendwo muss man ja schließlich starten. Vor allem aber erfordert es ein Umdenken in Sachen Sicherheit. Wenn Unternehmen die Identitätskomponente richtig einsetzen, kommen sie dem Ziel plötzlich einen grossen Schritt näher.

So passt IAM in das Zero-Trust-Konzept

In einem Netzwerk ist es für die Aufrechterhaltung der Sicherheit unerlässlich, genau zu wissen, wer was tut und warum. Dazu reicht es eben nicht, eine gute Firewall zu haben und jedem Akteur zu trauen, sobald er oder sie drin ist. Das ist der Grund, warum IAM von grundlegender Bedeutung ist für die erfolgreiche Implementierung einer Zero Trust-Architektur.

Es bedeutet, dass sich auch autorisierte Benutzer (immer wieder) verifizieren müssen, wenn sie zum Beispiel von einem Segment des Netzwerks zu einem anderen wechseln oder wenn sie Aktionen ausführen oder Daten einsehen wollen, die einem höheren Sicherheitslevel unterstehen.

Aber ist das nicht viel zu umständlich? Genau das ist die Gretchenfrage. In Bezug auf Sicherheit ist die Antwort klar: Ob es für die BenutzerInnen umständlich ist, ist irrelevant. Aber die Realität sieht anders aus. Ist es zu umständlich, finden entweder die BenutzerInnen Umwege oder das ganze System scheitert. Die Erfahrung aus hunderten von Projekten zeigt in aller Deutlichkeit: Benutzerfreundlichkeit ist nicht nice-to-have. Sie ist kein Begeisterungsfaktor, sondern Grundvoraussetzung. Und das geht ohne IAM nicht.

Die Community hat die Zero-Trust-Philosophie weithin akzeptiert, obwohl es kein umfassendes Verständnis für den Übergang vom Konzept zur Realität gibt. Auch gibt es keine universellen Standards für die Umsetzung. Unbestritten ist jedoch, wie wichtig IAM für die Zero-Trust-Implementierung ist, da es oft der erste Schritt in einer effektiven Zero-Trust-Roadmap ist, die auch von den Benutzern akzeptiert wird.

Wo stehen die Unternehmen bei der Umsetzung?

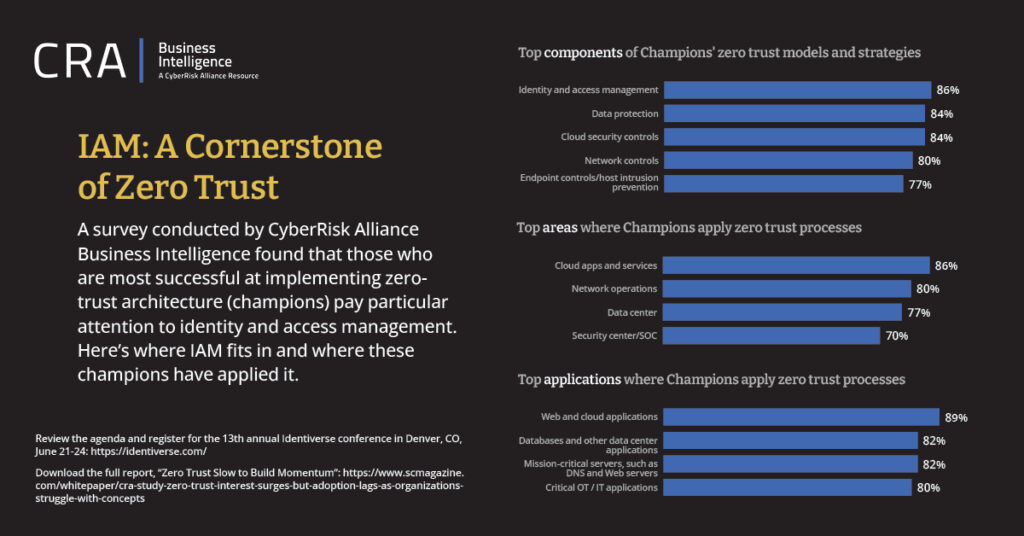

Um zu messen, wie gut Unternehmen bei der Zero-Trust-Implementierung vorankommen, hat CRA Business Intelligence im Januar und Februar 2022 300 IT- und Sicherheitsentscheider befragt. Die Ergebnisse dieser Umfrage zeigen, dass das Risiko von Datenschutzverletzungen sinkt, sobald sich ein Unternehmen, das das Zero-Trust-Modell eingeführt hat, darauf konzentriert, Einzelpersonen so wenig Berechtigungen wie möglich zu erteilen, um ihre Aufgaben zu erfüllen (Least-Privilege-Prinzip).

Dennoch gehen viele Unternehmen nur langsam zu einem Zero-Trust-Modell über, obwohl immer mehr Mitarbeiter remote arbeiten und das veraltete Perimeter-Sicherheitsmodell zunehmend an Bedeutung verliert.

Zero Trust geht ja davon aus, dass eine Bedrohung genauso gut von innerhalb wie von außerhalb des Netzwerks kommen kann. Das bedeutet, dass der äussere Perimeter keine Rolle mehr spielt. Eine Benutzerin muss sich nicht nur am Netzwerkrand authentifizieren, sondern auch, wenn sie sich von einem Teil des Netzwerks zu einem anderen bewegt oder wenn sie auf Dokumente oder Dateien mit höherer Sicherheitsstufe zugreift.

Kurz gesagt: Keinem Benutzer/Gerät wird vollständig vertraut. Jedes Gerät und jeder Benutzer muss seine Identität angeben und nachweisen, und diese Identität bestimmt den Grad des gewährten Zugangs sowie der Authentifizierung.

Laut den Verizon Data Breach Incident Reports sind die meisten Sicherheitsverletzungen auf gestohlene oder kompromittierte Benutzeranmeldedaten zurückzuführen. Sobald ein böswilliger Akteur in ein Netzwerk eingedrungen ist, bewegt er sich durch das Netzwerk und versucht, neue Zugriffsebenen zu erhalten, indem er Erkennungsmechanismen umgeht und sich als legitimer Benutzer ausgibt. Dies ist genau die Art von Bewegung, die starke IAM-Richtlinien und eine Zero Trust-Architektur verhindern sollen.

IAM steht im Zentrum

Unter den Teilnehmenden der Umfrage identifizierte die CyberRisk Alliance 70 “Champion”-Organisationen, die das Zero Trust-Modell erfolgreich umgesetzt haben. Dabei handelt es sich eher um mittelgroße bis große Unternehmen, die vor allem die Risiken reduzieren wollten, die von Remote-Mitarbeitern ausgehen. Unter diesen Champions war das Identitäts- und Zugriffsmanagement die am häufigsten implementierte Komponente der Zero-Trust-Architektur. “Jeder Versuch, auf das Netzwerk zuzugreifen, muss überprüft werden”, sagte ein befragter Champion. “Vertraue niemals irgendetwas.”

💡 Quellen:

SCMedia “How identity and access management fits into zero trust”