Access Management

Access Management

„Identity is the How, not the Why“ – Allan Foster, KuppingerCole

Die digitale Identität und deren Management ist nicht der Grund, warum es IAM gibt. Sie ist ein Mittel zum Zweck und der Zweck ist Zugriffskontrolle.

Beim Access Management geht es darum, dass der richtige Nutzer den richtigen Zugriff auf die richtigen Ressourcen hat und im Umkehrschluss darum, dass sämtliche falschen Nutzer keinen Zugriff erhalten.

Dabei gibt es einige Dinge zu beachten:

Nutzerfreundlichkeit

Sicherheit der Authentifizierungsverfahren

Self-Service-Funktionalitäten

Risikofaktoren

Kosten und Nutzen

Technologie

Die Nutzerfreundlichkeit steht für uns an oberster Stelle. Dies aus jahrelanger Erfahrung. Ist das System zu umständlich, zu kompliziert oder sonst nicht nutzerfreundlich, wird es scheitern. Egal wie gut es technisch sein mag.

Die zentralen Faktoren der Nutzerfreundlichkeit:

Single Sign On: Ich melde mich einmal an und bin danach überall drin.

Bequeme Authentifizierungsmethoden: Umständliche Passwortrichtlinien zerstören jede Nutzererfahrung in Sekunden. Dabei gibt es so viele Alternativen zum Passwort.

Einfacher Self-Service: Ebenso zerstörerisch ist es, wenn ich mich nicht anmelden kann und keine Hilfe bekomme. Kann ich mir innerhalb weniger Sekunden selbst helfen, wenn ich ein Authentifizierungsproblem habe?

Risikofaktor Mensch

Der größte Risikofaktor ist der Mensch. Er benutzt unsichere Passwörter, notiert sie an unsicheren Stellen, benutzt überall das gleiche Passwort etc.

Studien nennen unterschiedliche Zahlen darüber, an wie vielen Hacks, Breaches und Datenunfällen gestohlene oder unvorsichtig verwendete User Credentials beteiligt sind, aber so gut wie keine geht unter den Wert von zwei Dritteln. Die meisten sprechen eher von 90% und mehr.

Der Punkt ist: Ein Einbruch in ein System ohne Zugangsdaten ist wirklich schwierig. Da ist es viel erfolgsversprechender, mittels Phishing oder anderen Methoden an Passwörter zu kommen. Am liebsten natürlich vom Administrator mit Root-Rechten. Daher gibt es innerhalb des Bereichs IAM einen eigenen Sektor namens Privileged Account Management (PAM), der sich nur mit Admin-Accounts und anderen Hochrisiko-Zugriffen beschäftigt.

Lösungen

Die wichtigsten Lösungen aus dem Access Management-Portfolio:

| Komponente | Beschreibung | Weiter Infos |

| Advanced Authentication | Extrem flexible Authentifizierungs-Lösung für alle Anforderungen. Überwindet die Grenzen von Benutzername und Passwort, schützt Daten und Anwendungen und macht das Leben der Nutzer einfacher durch eine Vielzahl alternativer Authentifizierungs-Methoden. | https://www.microfocus.com/en-us/cyberres/identity-access-management/advanced-authentication |

| Access Manager | Die SSO-Lösung für alle Web-Anwendungen, egal ob intern oder in der Cloud: Eine einfache, einmalige Anmeldung für alle Ihre Benutzer, egal ob sie intern, extern, mobil oder remote sind. Funktioniert hervorragend in Kombination mit Advanced Authentication. | https://www.microfocus.com/en-us/cyberres/identity-access-management/access-manager |

| SecureLogin | Die Desktop-SSO-Lösung für Windows, Citrix, VMware VDI etc. Mit SecureLogin lassen sich fast alle Applikationen ansprechen und mittels Integrationsassistent einfach integrieren. SecureLogin funktioniert auch ohne Netzwerkanschluss. | https://www.microfocus.com/de-de/products/netiq-securelogin/overview |

| Privileged Access Management | Identitäts-Lebenszyklus-Management privilegierter Benutzer sowie zentralisierte Verwaltung von Berechtigungsnachweisen für Least Privilege durch Risikobewertung, Überwachung und Aktivitätsaufzeichnung. | https://www.microfocus.com/en-us/cyberres/identity-access-management/privilege-management |

Quick Win: Advanced Authentication

Ein echter Quick Win für Security und Usability ist die Nutzung fortschrittlicher Authentifizierung.

Dabei geht es einerseits um die Implementierung von zusätzlichen Faktoren, die ein User durchlaufen muss, um sich anzumelden (Multi-Faktor-Authentifizierung, MFA). Die Art und Menge dieser Faktoren kann anhand des Risikos variabel gesteuert werden.

Andererseits geht es aber auch um Alternativen zum Passwort. Leider ist das Passwort eine der unsichersten Authentifizierungsmethoden, die es gibt. Um sie sicherer zu machen, werden den Nutzern umständliche Richtlinien auferlegt wie die Nutzung von Sonderzeichen, der regelmäßige Wechsel des Passworts etc. Das geht extrem zu Lasten der Nutzerfreundlichkeit.

Die Alternative sind Dinge, die man hat oder ist:

Wissen

=

Passwort, PIN, Sicherheitsfragen etc.

Haben

=

Smartphone, Smartcard, physischer Token, Schlüssel etc.

Sein

=

Fingerabdruck, Iris-Scan, Stimme etc.

Durch eine App zum Beispiel lässt sich eine sehr sichere und bequeme Multi-Faktor-Kette bauen. Zuerst gibt der Nutzer seinen User-Namen ein, danach erhält der in seiner App einen Push und bestätigt diesen mittels Fingerprint am Smartphone. Sicher und ganz ohne Passwort!

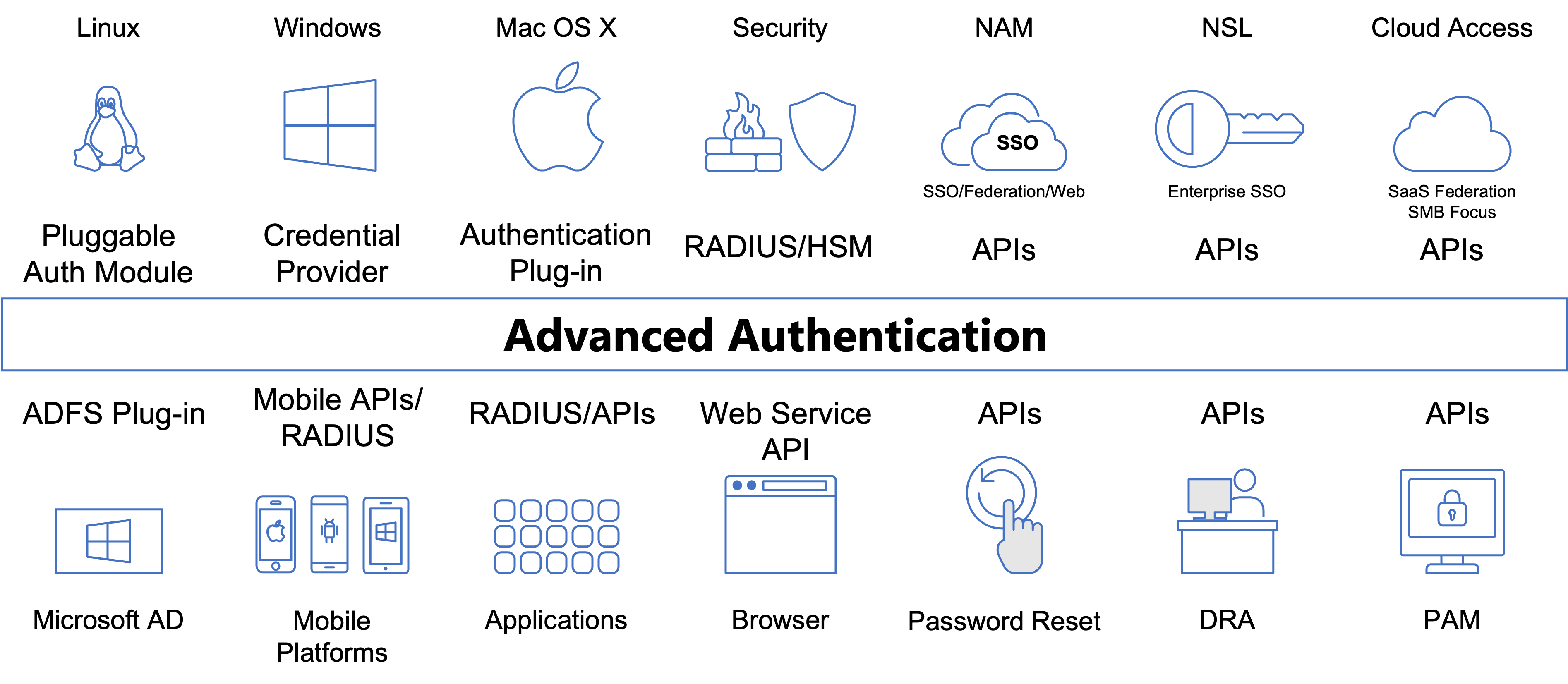

Advanced Authentication von OpenText vereint Remote-Authentisierung und Desktop-Authentisierung in einer Lösung. Die umfassende Unterstützung von Geräten, Methoden und Standards bedeutet nicht nur eine extrem breite Auswahl an Authentifizierungsmethoden und Plattformen, sondern auch die Flexibilität, sich an die spezifischen Bedürfnisse jeder Branche und Unternehmens-Größe anzupassen. Darin ist die Lösung im Markt bis heute unerreicht.

- Über 30 Authentifizierungsmethoden, Anzahl steigend

- Alle Methoden beliebig kombinierbar (Ketten)

- Umfassende Integrationsmöglichkeiten durch Unterstützung aller wichtigen Standards

- Integriert Active Directory / eDirectory / sämtliche LDAP-fähigen Verzeichnisse

- Integriert Radius, Mac, Windows, Linux, API‘s etc.

- Lässt sich auf jede Umgebungsgröße hoch- und runterskalieren

- Geo-Fencing

- Multi-Mandantenfähig und für hochverfügbar über beliebige Standorte hinweg.

Kurzum: Ein einziges Framework für alle Authentifizierungs-Bedürfnisse.

***

Wir unterstützen Sie gerne.

Nutzen Sie unsere jahrelange Erfahrung! Unsere Experten beraten Sie unabhängig und individuell, wir schlagen Ihnen die passende Hard- und Software vor und Sie erhalten umfassende Unterstützung im Projekt sowie Support im Nachgang. Wenn Sie möchten, übernehmen wir sogar den kompletten Betrieb für Sie.

Können wir Ihnen heute mit einer unverbindlichen Beratung helfen?