Governance Risk Compliance

Die 3 wichtigsten Handlungsebenen

Manuelles Datenmanagement ist sehr aufwändig, kostenintensiv und zusätzlich fehleranfällig.

Unternehmen haben immer mehr Aufwand um den staatlichen Anforderungen gerecht zu werden.

Prozesse & Massnahmen werden immer belastender.

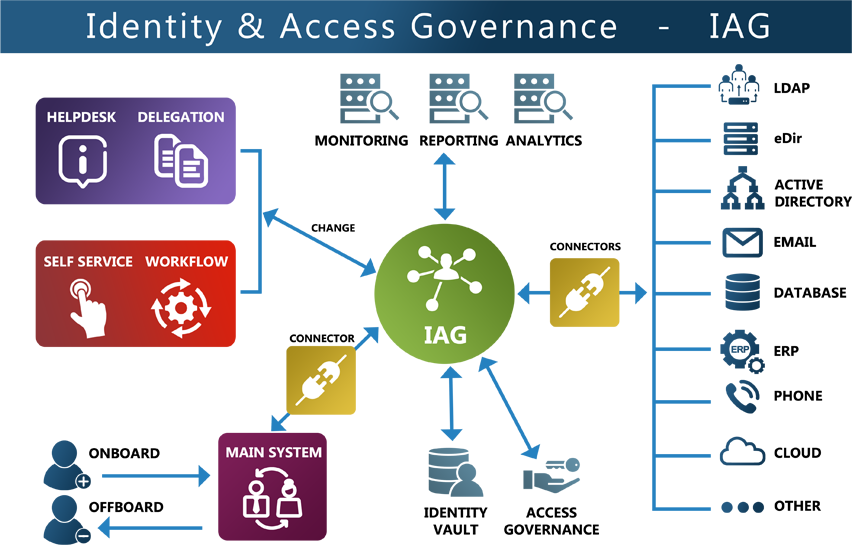

Aus diesem Grund ist eine sichere IAG-Lösung der Kern der Informationssicherheit!

Durch die Automatisierung des Identity Life Cycle’s und die Integration in komplexe IT Landschaften erhöht man die Sicherheit und reduziert die Kosten.

Die SKyPRO garantiert eine Identity & Access Governance Lösung, welche...

- den Identitäts-Lebenszyklus verwaltet mittels automatisierten Prozessen

- die Gefahr von Sicherheitslücken senkt

- die Reaktionszeiten verkürzt

- die Transparenz erhöht

- die Aufgaben vereinfacht

- die Kosten und Ressourcen reduziert

Governance

Sicherstellung & Unterstützung der Strategien und Ziele.

Risk Management

Regelmässige Risikoanalyse durchführen. Strategien zur Risikominimierung und Vorbereiten von Schadensfallpuffern.

Compliance

Umsetzung, Kontrolle & Einhaltung der Prozesse.

Das Fundament der IAG Lösung

Der Identity Life Cycle

3 Funktionspfeiler einer guten IAG-Lösung:

1. Identity Management

- Vollautomatische Provisierung der Identitäten

- Einbindung von Cloud Lösungen & externer Benutzer

- Möglichst viele Self-Service-Systeme sollten umgesetzt werden

2. Access Governance

- Kosteneinsparungen

- Cleansing schafft Voraussetzung für sauberes Rollenmanagement

- Unterstützung des Risk Managements

3. Compliance Monitoring, Analytics & Reporting

- Regelmässige Risiko-Analysen

- Grundlage bilden für Berechtigungen

- Permanente Überwachung durch regelmässige Analysen und Kontrollen

Fakten

- Die Datensicherheit ist eine fundamentale Grundvoraussetzung eines modernen Unternehmens.

- Jedes Jahr werden Milliarden ausgegeben für Sicherheitssysteme.

- 2018 gab es 6‘515 Datenpannen und über 5 Milliarden gestohlene Datensätze.

- Sicherheit führt unausweichlich über die digitale Identität und deren Management.

Was Sie jetzt tun sollten:

1. Prozess- & Workflow Automatisation

- Sicherstellen dass alle Prozesse effektiv automatisiert sind

- Berechtigungen einsetzen

2. Rollenbasierende Rechteverwaltung (RBAC)

- Rollenmodell erstellen

- Gruppieren & klassifizieren sie alle Daten innerhalb des Betriebs

- Einstufung bezüglich Gefahrenpotenzials

- Zuweisung der verantwortlichen Person

3. Kontinuierliches Monitoring (Reporting & Auditing)

- Regelmässige Reportings und Auditings durchführen

- Jeder Zugriff muss überwacht werden

Eine gute Governance Lösung erkennt und präsentiert zu jedem Zeitpunkt den momentanen Zustand ihres Systems!

Broschüre

Wenn Sie sich für das Thema GRC interessieren und mehr erfahren möchten, empfehlen wir Ihnen sich unsere Broschüre anzuschauen!